Stichwort Pushmail. Toll, wenn Kollegen mit 1-2-3 Klicks ihr Smartphone um das Firmen-E-Mail-Konto ergänzt haben und diese dann ruck-zuck via Pushmail darauf landen. Nicht so toll ist, wenn man das mit jedem x-beliebigen Gerät machen kann – der Benutzer benötigt im Zweifelsfall nur den Benutzernamen und das Passwort in der Windows-Domäne. Gut – an der Authentifizierung ändern wir in diesem Artikel nichts, aber zumindest schränken wir die Endgeräte ein, mit denen sich Benutzer verbinden dürfen.

Ähnlich wie man in WLANs die Endgeräte festlegen kann, die sich verbinden dürfen, indem man einen MAC-Adressenfilter konfiguriert, funktioniert das auch bei ActiveSync.

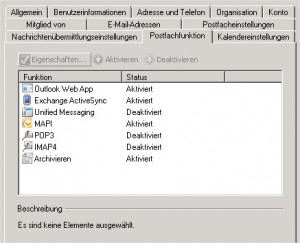

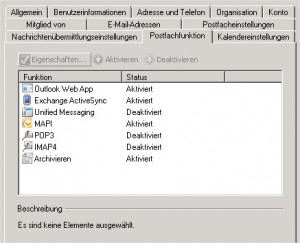

Zunächst sollte man generell nur den Benutzern in den Eigenschaften des AD-Objekts die Funktion aktivieren, die auch Pushmail/ActiveSync einsetzen dürfen:

Dann kann man mittels EMS-Befehle die Smartphones anhand deren DeviceID beschränken. Im Standard ist das entsprechende Feld nämlich leer und bedeutet, dass beliebige Smartphones erlaubt sind.

Dann kann man mittels EMS-Befehle die Smartphones anhand deren DeviceID beschränken. Im Standard ist das entsprechende Feld nämlich leer und bedeutet, dass beliebige Smartphones erlaubt sind.

Um herauszufinden, welches Smartphone der Benutzer registriert hat, verwendet man das CmdLet

Get-ActiveSyncDeviceStatistics -Mailbox:“Name@domaene.tld“ | fl DeviceID

Im Anschluss beschränkt man die erlaubten Smartphones:

Set-CASMailbox -Identity: „Name, Vorname“ -ActiveSyncAllowedDeviceIDs: „<DeviceID_1>“,“<DeviceID_2>“

Siehe http://technet.microsoft.com/de-de/library/aa998933.aspx.

Wer das Thema Absicherung weiter beleuchten möchte, sollte sich zudem noch die Themen Zertifikate und ActiveSync-Postfachrichtlinien anschauen.

Letzte Kommentare